Seguridad y confianza incomparable

Mantener la confianza del cliente y la seguridad de los datos siguen siendo nuestras principales prioridades en EasyHR. Trabajamos constantemente para brindarte la mejor experiencia de RR.HH., y con eso viene nuestro firme compromiso con la seguridad y privacidad de tu información. Con nuestra infraestructura de software hermética, empleamos medidas líderes en la industria para monitorear nuestro sistema y servidores. Tenga la seguridad de que sus datos están en buenas manos.

Resumen de nuestra Política de Seguridad

Seguridad

Collado Soluciones Empresariales ofrece productos de software como servicio (SaaS) a miles de usuarios en toda Latinoamérica para resolver sus problemas comerciales. La seguridad es un componente clave de nuestra oferta y se refleja en nuestra gente, procesos y productos. Esta página cubre temas como seguridad de datos, seguridad operativa y seguridad física para explicar cómo ofrecemos seguridad a nuestros clientes.

Descripción general

Nuestra estrategia de seguridad involucra los siguientes componentes:

- Seguridad organizacional

- Seguridad física

- Seguridad de infraestructura

- Seguridad de datos

- Control de identidad y acceso

- Seguridad operativa

- Administración de incidentes

- Divulgaciones responsables

- Gestión de proveedores

- Controles de seguridad del cliente

Seguridad organizacional

Contamos con un Sistema de Gestión de Seguridad de la Información (SGSI) que tiene en cuenta nuestros objetivos de seguridad y los riesgos y mitigaciones que afectan a todas las partes interesadas. Empleamos políticas y procedimientos estrictos que abarcan la seguridad, disponibilidad, procesamiento, integridad y confidencialidad de los datos de los clientes.

Verificaciones de antecedentes de los empleados

Cada empleado se somete a un proceso de verificación de antecedentes. Contratamos agencias externas de renombre para realizar esta verificación en nuestro nombre. Hacemos esto para verificar sus antecedentes penales, antecedentes laborales anteriores, si los hubiera, y antecedentes educativos. Hasta que se realice esta verificación, al empleado no se le asignan tareas que puedan suponer riesgos para los usuarios.

Conciencia de seguridad

Cada empleado, cuando es admitido, firma un acuerdo de confidencialidad y una política de uso aceptable, después de lo cual recibe capacitación en seguridad de la información, privacidad y cumplimiento. Además, evaluamos su comprensión a través de pruebas y cuestionarios para determinar en qué temas necesitan más capacitación. Brindamos capacitación sobre aspectos específicos de seguridad que puedan necesitar según sus roles.

Educamos a nuestros empleados continuamente sobre la seguridad de la información, la privacidad y el cumplimiento en nuestra comunidad interna, donde nuestros empleados se comunican periódicamente para mantenerlos actualizados sobre las prácticas de seguridad de la organización. También organizamos eventos internos para crear conciencia e impulsar la innovación en seguridad y privacidad.

Equipos dedicados de seguridad y privacidad

Contamos con equipos dedicados de seguridad y privacidad que implementan y administran nuestros programas de seguridad y privacidad. Ellos diseñan y mantienen nuestros sistemas de defensa, desarrollan procesos de revisión de seguridad y monitorean constantemente nuestras redes para detectar actividades sospechosas. Proporcionan servicios de consultoría y orientación en dominios específicos a nuestros equipos de ingeniería.

Auditoría interna y cumplimiento

Contamos con un equipo de cumplimiento dedicado para revisar los procedimientos y políticas en EasyHR para alinearlos con los estándares y determinar qué controles, procesos y sistemas son necesarios para cumplir con los estándares. Este equipo también realiza auditorías internas periódicas y facilita auditorías y evaluaciones independientes por parte de terceros.

Puesto final de Seguridad

Todas las estaciones de trabajo entregadas a los empleados de EasyHR ejecutan una versión actualizada del sistema operativo y están configuradas con software antivirus. Están configurados de manera que cumplan con nuestros estándares de seguridad, que requieren que todas las estaciones de trabajo estén configuradas, parcheadas y rastreadas y monitoreadas correctamente por las soluciones de administración de terminales de EasyHR. Estas estaciones de trabajo son seguras de forma predeterminada, ya que están configuradas para cifrar datos en reposo, tienen contraseñas seguras y se bloquean cuando están inactivas. Los dispositivos móviles utilizados con fines comerciales están inscritos en el sistema de administración de dispositivos móviles para garantizar que cumplan con nuestros estándares de seguridad.

Seguridad física

En el lugar de trabajo

Controlamos el acceso a nuestros recursos (edificios, infraestructura e instalaciones), donde el acceso incluye consumo, entrada y utilización, con la ayuda de tarjetas de acceso. Proporcionamos a los empleados, contratistas, proveedores y visitantes diferentes tarjetas de acceso que solo permiten un acceso estrictamente específico para el propósito de su entrada a las instalaciones. El equipo de Recursos Humanos (RRHH) establece y mantiene los propósitos específicos de los roles. Mantenemos registros de acceso para detectar y abordar anomalías.

En los centros de datos

En nuestros centros de datos, un proveedor de ubicación conjunta se responsabiliza del edificio, la refrigeración, la energía y la seguridad física, mientras que nosotros proporcionamos los servidores y el almacenamiento. El acceso a los Centros de Datos está restringido a un pequeño grupo de personal autorizado. Cualquier otro acceso se plantea como un ticket y se permite sólo después de la aprobación de los respectivos responsables. Se requiere autenticación adicional de dos factores y autenticación biométrica para ingresar a las instalaciones. Los registros de acceso, los registros de actividad y las imágenes de la cámara están disponibles en caso de que ocurra un incidente.

Supervisión

Monitoreamos todos los movimientos de entrada y salida en nuestras instalaciones en todos nuestros centros de negocios y centros de datos a través de cámaras CCTV desplegadas de acuerdo con las regulaciones locales. Las imágenes de respaldo están disponibles durante un período determinado, según los requisitos de esa ubicación.

Seguridad de infraestructura

Seguridad de la red

Nuestras técnicas de monitoreo y seguridad de red están diseñadas para proporcionar múltiples capas de protección y defensa. Utilizamos firewalls para evitar el acceso no autorizado y el tráfico no deseado a nuestra red. Nuestros sistemas están segmentados en redes separadas para proteger datos confidenciales. Los sistemas que respaldan las actividades de prueba y desarrollo están alojados en una red separada de los sistemas que respaldan la infraestructura de producción de EasyHR.

Supervisamos el acceso al firewall con un cronograma estricto y regular. Un ingeniero de redes revisa todos los días todos los cambios realizados en el firewall. Además, estos cambios se revisan una vez cada seis meses para actualizar y revisar las reglas. Nuestro equipo dedicado del Centro de operaciones de red monitorea la infraestructura y las aplicaciones para detectar cualquier discrepancia o actividad sospechosa. Todos los parámetros cruciales se monitorean continuamente utilizando nuestra herramienta patentada y se activan notificaciones en cualquier caso de actividades anormales o sospechosas en nuestro entorno de producción.

Redundancia de red

Todos los componentes de nuestra plataforma son redundantes. Utilizamos una arquitectura de red distribuida para proteger nuestro sistema y servicios de los efectos de posibles fallas del servidor. Si hay una falla en el servidor, los usuarios pueden continuar como de costumbre porque sus datos y los servicios de EasyHR seguirán estando disponibles para ellos.

Además, utilizamos múltiples conmutadores, enrutadores y puertas de enlace de seguridad para garantizar la redundancia a nivel de dispositivo. Esto evita fallos puntuales en la red interna.

Prevención DDoS

Utilizamos tecnologías de proveedores de servicios confiables y bien establecidos para prevenir ataques DDoS en nuestros servidores. Estas tecnologías ofrecen múltiples capacidades de mitigación de DDoS para evitar interrupciones causadas por el mal tráfico, al tiempo que permiten el paso del buen tráfico. Esto mantiene nuestros sitios web, aplicaciones y API con alta disponibilidad y rendimiento.

Endurecimiento del servidor

Todos los servidores aprovisionados para actividades de desarrollo y prueba están reforzados (deshabilitando puertos y cuentas no utilizados, eliminando contraseñas predeterminadas, etc.). La imagen del sistema operativo (SO) base tiene protección del servidor incorporada y esta imagen del sistema operativo se aprovisiona en los servidores para garantizar la coherencia entre servidores.

Detección y prevención de intrusiones

Nuestro mecanismo de detección de intrusiones toma nota de las señales basadas en host en dispositivos individuales y señales basadas en red desde puntos de monitoreo dentro de nuestros servidores. Se registran el acceso administrativo, el uso de comandos privilegiados y las llamadas al sistema en todos los servidores de nuestra red de producción. Las reglas y la inteligencia artificial construidas sobre estos datos brindan a los ingenieros de seguridad advertencias sobre posibles incidentes. En la capa de aplicación, tenemos nuestro WAF patentado que opera tanto con reglas de lista blanca como de lista negra.

A nivel de proveedores de servicios de Internet (ISP), se implementa un enfoque de seguridad de múltiples capas con depuración, enrutamiento de red, limitación de velocidad y filtrado para manejar ataques desde la capa de red hasta la capa de aplicación. Este sistema proporciona tráfico limpio, servicio de proxy confiable y un informe rápido de los ataques, si los hubiera.

Seguridad de datos

Seguro por diseño

Cada cambio y característica nueva se rige por una política de gestión de cambios para garantizar que todos los cambios en la aplicación estén autorizados antes de su implementación en producción. Nuestro ciclo de vida de desarrollo de software (SDLC) exige el cumplimiento de pautas de codificación segura, así como la detección de cambios de código para detectar posibles problemas de seguridad con nuestras herramientas de análisis de código, escáneres de vulnerabilidades y procesos de revisión manual.

Nuestro robusto marco de seguridad basado en estándares OWASP, implementado en la capa de aplicación, proporciona funcionalidades para mitigar amenazas como inyección SQL, secuencias de comandos entre sitios y ataques DOS en la capa de aplicación.

Aislamiento de datos

Nuestro marco distribuye y mantiene el espacio en la nube para nuestros clientes. Los datos de servicio de cada cliente están lógicamente separados de los datos de otros clientes mediante un conjunto de protocolos seguros en el marco. Esto garantiza que ningún otro cliente pueda acceder a los datos de servicio de ningún cliente.

Los datos del servicio se almacenan en nuestros servidores cuando utiliza nuestros servicios. Sus datos son propiedad suya y no de EasyHR. No compartimos estos datos con ningún tercero sin su consentimiento.

Cifrado

En tránsito: todos los datos de los clientes transmitidos a nuestros servidores a través de redes públicas están protegidos mediante fuertes protocolos de cifrado. Exigimos que todas las conexiones a nuestros servidores utilicen cifrado Transport Layer Security (TLS 1.2/1.3) con cifrados seguros, para todas las conexiones, incluido el acceso web, el acceso API, nuestras aplicaciones móviles y el acceso al cliente de correo electrónico IMAP/POP/SMTP. Esto garantiza una conexión segura al permitir la autenticación de ambas partes involucradas en la conexión y cifrar los datos que se transferirán. Además, para el correo electrónico, nuestros servicios aprovechan TLS oportunista de forma predeterminada. TLS cifra y entrega el correo electrónico de forma segura, mitigando las escuchas entre servidores de correo donde los servicios de pares admiten este protocolo.

Contamos con soporte total para Perfect Forward Secrecy (PFS) con nuestras conexiones cifradas, lo que garantiza que incluso si estuviéramos comprometidos de alguna manera en el futuro, no se podrá descifrar ninguna comunicación anterior. Hemos habilitado el encabezado HTTP Strict Transport Security (HSTS) en todas nuestras conexiones web. Esto les indica a todos los navegadores modernos que solo se conecten con nosotros a través de una conexión cifrada, incluso si escribe una URL a una página insegura de nuestro sitio. Además, en la web marcamos todas nuestras cookies de autenticación como seguras.

En reposo: los datos confidenciales de los clientes en reposo se cifran utilizando el Estándar de cifrado avanzado (AES) de 256 bits. Los datos que se cifran en reposo varían según los servicios que elija. Somos propietarios y mantenemos las claves utilizando nuestro Servicio de administración de claves (KMS) interno. Proporcionamos capas adicionales de seguridad cifrando las claves de cifrado de datos mediante claves maestras. Las claves maestras y las claves de cifrado de datos están físicamente separadas y almacenadas en diferentes servidores con acceso limitado.

Haga clic aquí para obtener información detallada sobre el cifrado en EasyHR y haga clic aquí para comprender qué datos ciframos en nuestros servicios.

Conservación y eliminación de datos

Mantenemos los datos en su cuenta siempre que elija utilizar los servicios de EasyHR. Una vez que cancele su cuenta de usuario de EasyHR, sus datos se eliminarán de la base de datos activa durante la próxima limpieza que ocurre una vez cada 6 meses. Los datos eliminados de la base de datos activan se eliminarán de las copias de seguridad después de 3 meses. En caso de que su cuenta impaga esté inactiva durante un período continuo de 120 días, nos reservamos el derecho de cancelarla después de darle aviso previo y la opción de hacer una copia de seguridad de sus datos.

Un proveedor verificado y autorizado realiza la eliminación de dispositivos inutilizables. Hasta ese momento, los clasificamos y almacenamos en un lugar seguro. Cualquier información contenida dentro de los dispositivos se formatea antes de desecharla. Desmagnetizamos los discos duros averiados y luego los destruimos físicamente con una trituradora. Borramos y trituramos dispositivos de estado sólido (SSD) fallidos.

Control de identidad y acceso

Inicio de sesión único (SSO)

EasyHR ofrece inicio de sesión único (SSO) que permite a los usuarios acceder a múltiples servicios utilizando la misma página de inicio de sesión y credenciales de autenticación. Cuando inicia sesión en cualquier servicio de EasyHR, lo hace únicamente a través de nuestro servicio integrado de Administración de identidad y acceso (IAM). También admitimos SAML para el inicio de sesión único, lo que permite a los clientes integrar el proveedor de identidad de su empresa, como LDAP y ADFS, cuando inician sesión en los servicios de EasyHR.

SSO simplifica el proceso de inicio de sesión, garantiza el cumplimiento, proporciona control de acceso e informes efectivos y reduce el riesgo de fatiga de contraseñas y, por lo tanto, contraseñas débiles.

Autenticación multifactor

Proporciona una capa extra de seguridad al exigir una verificación adicional que debe poseer el usuario, además de la contraseña. Esto puede reducir en gran medida el riesgo de acceso no autorizado si la contraseña de un usuario se ve comprometida. Puede configurar la autenticación multifactor mediante EasyHR One-Auth . Actualmente, se admiten diferentes modos como Touch ID biométrico o Face ID, notificación push, código QR y OTP basado en tiempo.

También admitimos la clave de seguridad de hardware Yubikey para la autenticación multifactor.

Acceso administrativo

Empleamos controles de acceso técnicos y políticas internas para prohibir a los empleados acceder arbitrariamente a los datos de los usuarios. Nos adherimos a los principios de privilegios mínimos y permisos basados en roles para minimizar el riesgo de exposición de datos.

El acceso a los entornos de producción se mantiene mediante un directorio central y se autentica mediante una combinación de contraseñas seguras, autenticación de dos factores y claves SSH protegidas con contraseña. Además, facilitamos dicho acceso a través de una red separada con reglas más estrictas y dispositivos reforzados. Además, registramos todas las operaciones y las auditamos periódicamente.

Seguridad operativa

Registro y monitoreo

Monitoreamos y analizamos la información recopilada de los servicios, el tráfico interno en nuestra red y el uso de dispositivos y terminales. Registramos esta información en forma de registros de eventos, registros de auditoría, registros de fallas, registros de administrador y registros de operador. Estos registros se monitorean y analizan automáticamente en una medida razonable que nos ayuda a identificar anomalías como actividad inusual en las cuentas de los empleados o intentos de acceder a los datos de los clientes. Almacenamos estos registros en un servidor seguro aislado del acceso total al sistema, para gestionar el control de acceso de forma centralizada y garantizar la disponibilidad.

Los registros de auditoría detallados que cubren todas las operaciones de actualización y eliminación realizadas por el usuario están disponibles para los clientes en cada servicio de EasyHR.

Gestión de vulnerabilidades

Contamos con un proceso de gestión de vulnerabilidades dedicado que escanea activamente en busca de amenazas a la seguridad utilizando una combinación de herramientas de escaneo certificadas de terceros y herramientas internas, y con esfuerzos de pruebas de penetración manuales y automatizadas. Además, nuestro equipo de seguridad revisa activamente los informes de seguridad entrantes y monitorea las listas de correo públicas, publicaciones de blogs y wikis para detectar incidentes de seguridad que puedan afectar la infraestructura de la empresa.

Una vez que identificamos una vulnerabilidad que requiere reparación, se registra, se prioriza según la gravedad y se asigna a un propietario. Además, identificamos los riesgos asociados y rastreamos la vulnerabilidad hasta que se cierra, ya sea parcheando los sistemas vulnerables o aplicando controles relevantes.

Protección contra malware y spam

Analizamos todos los archivos de los usuarios utilizando nuestro sistema de escaneo automatizado que está diseñado para evitar que el malware se propague a través del ecosistema de EasyHR. Nuestro motor antimalware personalizado recibe actualizaciones periódicas de fuentes externas de inteligencia sobre amenazas y analiza archivos en busca de firmas incluidas en listas negras y patrones maliciosos. Además, nuestro motor de detección patentado, junto con técnicas de aprendizaje automático, garantiza que los datos de los clientes estén protegidos contra el malware.

EasyHR admite autenticación, informes y conformidad de mensajes basados en dominio (DMARC) como una forma de prevenir el spam. DMARC utiliza SPF y DKIM para verificar que los mensajes sean auténticos. También utilizamos nuestro motor de detección patentado para identificar abusos de los servicios de EasyHR, como actividades de phishing y spam. Además, contamos con un equipo antispam dedicado para monitorear las señales del software y manejar las quejas de abuso.

Respaldo

Realizamos copias de seguridad incrementales diarias y copias de seguridad completas semanales de nuestras bases de datos utilizando EasyHR Admin Console (ZAC) para los DC de EasyHR. Los datos de respaldo en el DC se almacenan en la misma ubicación y se cifran mediante el algoritmo AES de 256 bits. Los almacenamos en formato tar.gz. Todos los datos respaldados se conservan durante un período de tres meses. Si un cliente solicita la recuperación de datos dentro del período de retención, restauraremos sus datos y le brindaremos acceso seguro a ellos. El cronograma para la restauración de datos depende del tamaño de los datos y de la complejidad involucrada.

Para garantizar la seguridad de los datos respaldados, utilizamos una matriz redundante de discos independientes (RAID) en los servidores de respaldo. Todas las copias de seguridad se programan y realizan un seguimiento periódicamente. En caso de fallo, se inicia una nueva ejecución y se soluciona inmediatamente. Las comprobaciones de integridad y validación de las copias de seguridad completas las realiza automáticamente la herramienta ZAC.

Por su parte, le recomendamos encarecidamente programar copias de seguridad periódicas de sus datos exportándolas desde los respectivos servicios de EasyHR y almacenándolas localmente en su infraestructura.

Recuperación ante desastres y continuidad del negocio

Los datos de las aplicaciones se almacenan en un almacenamiento resistente que se replica en todos los centros de datos. Los datos del DC primario se replican en el secundario casi en tiempo real. En caso de falla del DC primario, el DC secundario toma el control y las operaciones se llevan a cabo sin problemas con una pérdida de tiempo mínima o nula. Ambos centros están equipados con múltiples ISP.

Contamos con respaldo de energía, sistemas de control de temperatura y sistemas de prevención de incendios como medidas físicas para asegurar la continuidad del negocio. Estas medidas nos ayudan a lograr resiliencia. Además de la redundancia de datos, contamos con un plan de continuidad del negocio para nuestras principales operaciones, como soporte y gestión de infraestructura.

Administración de incidentes

Informes

Contamos con un equipo dedicado a la gestión de incidentes. Le notificamos los incidentes en nuestro entorno que se aplican a usted, junto con las acciones adecuadas que puede que deba tomar. Realizamos un seguimiento y cerramos las incidencias con las acciones correctivas adecuadas. Cuando corresponda, identificaremos, recopilaremos, adquiriremos y le proporcionaremos la evidencia necesaria en forma de registros de solicitud y auditoría con respecto a los incidentes que se apliquen a usted. Además, implementamos controles para evitar que se repitan situaciones similares.

Respondemos a los incidentes de seguridad o privacidad que nos reporta a través de incidentes@cse.com.do, con alta prioridad. Para incidencias generales, notificaremos a los usuarios a través de nuestros blogs, foros y redes sociales. Para incidentes específicos de un usuario individual o de una organización, notificaremos a la parte interesada por correo electrónico (utilizando su dirección de correo electrónico principal del administrador de la organización registrado con nosotros).

Notificación de incumplimiento

Como controladores de datos, notificamos a la Autoridad de Protección de Datos correspondiente de una infracción dentro de las 72 horas siguientes a que tengamos conocimiento de ella, de acuerdo con el Reglamento General de Protección de Datos (GDPR). Dependiendo de los requisitos específicos, también notificamos a los clientes, cuando sea necesario. Como encargados del tratamiento, informamos a los responsables del tratamiento en cuestión sin demoras indebidas.

Divulgaciones responsables

Existe un programa de notificación de vulnerabilidades en “Bug Bounty”, para llegar a la comunidad de investigadores, que reconoce y premia el trabajo de los investigadores de seguridad. Estamos comprometidos a trabajar con la comunidad para verificar, reproducir, responder e implementar soluciones adecuadas para las vulnerabilidades reportadas.

Gestión de proveedores y terceros

Evaluamos y calificamos a nuestros proveedores en base a nuestra política de gestión de proveedores. Incorporamos nuevos proveedores después de comprender sus procesos para brindarnos servicios y realizar evaluaciones de riesgos. Tomamos las medidas adecuadas para garantizar que se mantenga nuestra postura de seguridad mediante el establecimiento de acuerdos que exigen que los proveedores cumplan con los compromisos de confidencialidad, disponibilidad e integridad que hemos asumido con nuestros clientes. Monitoreamos el funcionamiento efectivo de los procesos y medidas de seguridad de la organización mediante la realización de revisiones periódicas de sus controles.

Controles de seguridad del cliente

Hasta ahora, hemos analizado lo que hacemos para ofrecer seguridad en varios frentes a nuestros clientes. Estas son las cosas que usted, como cliente, puede hacer para garantizar la seguridad por su parte:

- Elija una contraseña única y segura y protéjala.

- Utilice la autenticación multifactor

- Utilice las últimas versiones del navegador, el sistema operativo móvil y las aplicaciones móviles actualizadas para asegurarse de que estén parcheadas contra las vulnerabilidades y para utilizar las últimas funciones de seguridad.

- Tome precauciones razonables al compartir datos de nuestro entorno de nube.

- Clasifique su información en personal o confidencial y etiquétela en consecuencia.

- Supervise los dispositivos vinculados a su cuenta, las sesiones web activas y el acceso de terceros para detectar anomalías en las actividades de su cuenta y administrar funciones y privilegios en su cuenta.

- Esté atento a las amenazas de phishing y malware buscando correos electrónicos, sitios web y enlaces desconocidos que puedan explotar su información confidencial haciéndose pasar por EasyHR u otros servicios en los que confíe.

Para obtener más información sobre cómo puede trabajar con EasyHR para lograr un entorno de nube seguro, lea nuestro recurso sobre Comprender la responsabilidad compartida con EasyHR. Proporcionamos un análisis exhaustivo sobre el modelo de responsabilidad compartida y cómo tanto nuestros clientes como EasyHR pueden colaborar y asumir responsabilidad individual hacia la seguridad y privacidad de la nube.

Conclusión

La seguridad de sus datos es su derecho y una misión interminable de EasyHR. Continuaremos trabajando duro para mantener sus datos seguros, como siempre lo hemos hecho. Si tiene más consultas sobre este tema, consulte nuestras preguntas frecuentes o escríbanos a seguridad@cse.com.do.

Preguntas frecuentes

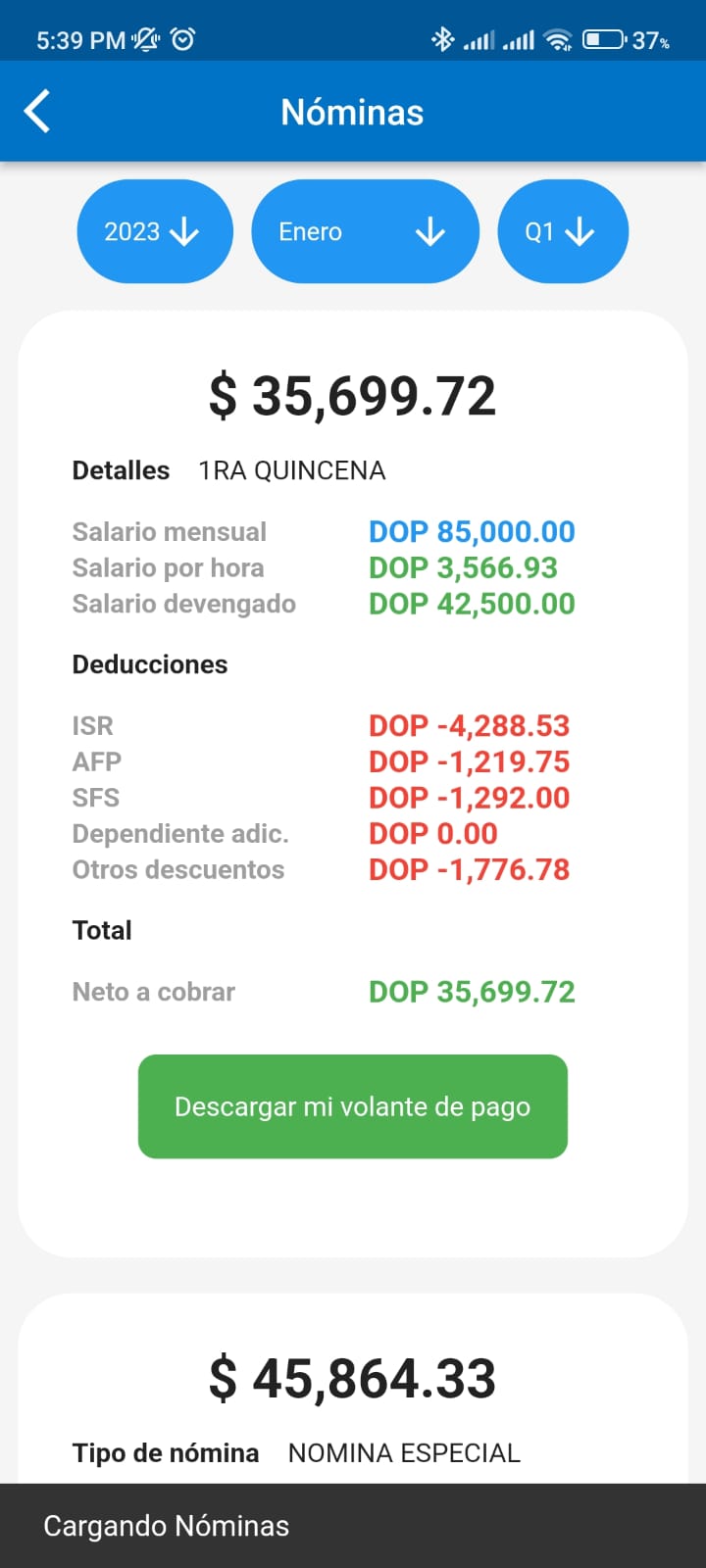

¿EasyHR me permite hacer la nómina de mi empresa?

La respuesta es, Sí.

EasyHR tiene su propia solución de nómina complementaria que permite que los datos fluyan automáticamente, lo que reduce el riesgo de entrada doble y hace que la nómina se ejecute de forma rápida y sencilla. Además de un flujo de datos fluido, los clientes de nómina también disfrutan de informes de nómina completos, atención al cliente superior y presentación de impuestos de servicio completo junto con todos los procesos legales y obligatorios exigidos por el Ministerio de Trabajo.

¿EasyHR me permite hacer la nómina de mi empresa?

La respuesta es Sí.

EasyHR tiene su propia solución de nómina complementaria que permite que los datos fluyan automáticamente, lo que reduce el riesgo de entrada doble y hace que la nómina se ejecute de forma rápida y sencilla. Además de un flujo de datos fluido, los clientes de nómina también disfrutan de informes de nómina completos, atención al cliente superior y presentación de impuestos de servicio completo junto con todos los procesos legales y obligatorios exigidos por el Ministerio de Trabajo.

¿Cuánto tiempo lleva configurar EasyHR?

Por lo general, se necesitan entre 8 y 13 semanas para implementar completamente EasyHR en su organización. Todo dependera de la cantidad de empleados que posee la empresa.

¿Cómo es el proceso de configuración?

La mayoría de los clientes eligen nuestro servicio de implementación, en el que usted proporciona los datos necesarios y su especialista en implementación asignado lo ayuda a importarlos correctamente, le muestra cómo funciona el sistema y lo configura y lo pone en funcionamiento. La implementación generalmente demora de 8 a 13 semanas, durante las cuales puede esperar tener alrededor de dos llamadas por semana con su especialista en implementación que duran entre 25 minutos y una hora.

¿Nuestro equipo de soporte está subcontratado?

No, nuestro equipo de soporte es completamente interno para garantizar que reciba el mejor servicio posible.

¿Puedo solicitar un trabajo de desarrollo personalizado?

Si bien EasyHR proporciona trabajo de desarrollo personalizado (Nuevos campos, Módulos o Nuevas funcionalidades), también nuestra API abierta le facilita la integración de otras aplicaciones en EasyHR para que los datos se puedan compartir entre sistemas. La API se puede utilizar para manipular datos de empleados y generar informes en varios formatos. Puede ver nuestra documentación API.

¿Cuáles módulos incluye la implementación básica?

-Estructura organizativa (Organigrama)

-Contabilidad y Finanzas

-Administración de Personal

-Nómina de Personal

-Expedición de Documentos (Cartas, contratos, documentos entre otros)

¿Cúales otros módulos ofrece el sistema EasyHR?

Entre los modulos extras se encuentran:

-Reclutamiento y Selección

-Gestión de Beneficios

-Gestión de tiempos (Ponches con reloj fisico y desde app móvil)

-Servicios generales

-Dashboards dinámicos

-Analitícas estándar

-Integraciones y ChatGPT

-Notificaciones internas

¿Tengo que integrar cada módulo manualmente en EasyHR?

Todas las aplicaciones dentro de EasyHR se integran automáticamente.

¿Se puede restringir el acceso de los usuarios a las aplicaciones en EasyHR?

Sí, los administradores pueden restringir el acceso a las aplicaciones para los usuarios de EasyHR. Los usuarios sólo pueden acceder a las aplicaciones a las que se les ha concedido acceso.

¿Puedo exportar/importar mis datos de EasyHR?

Sí, puedes exportar/importar datos a formatos estándar en los módulos principales de EasyHR.

¿Cuáles son las principales características de EasyHR?

En esencia, EasyHR se trata de gestión de la información. Hacemos que sea fácil recopilar, mantener y analizar los datos de su personal, para que tenga el tiempo y los conocimientos que necesita para desarrollar la cultura de su empresa.

Modalidades para adquirir EasyHR Suite Software

Leasing EasyGo (Alquiler): Es un arrendamiento del software que permite a su empresa utilizar EasyHR sin una gran inversión durante un tiempo fijo. En un contrato de arrendamiento, donde el prestamista (EasyHR) financia el software y la empresa (el arrendatario) utiliza el software. Sin embargo, la propiedad del software recae en el prestamista (EasyHR), quien a su vez recibe pequeños pagos mensuales de la empresa durante un período predefinido. Como resultado, las empresas pueden hacer uso de software personalizado sin ningún impacto costoso en el flujo de caja.

De esta manera, la empresa (el arrendatario) ofrecen una manera de obtener nuestro sofisticado Software, especialmente para empresas de pequeña escala, que de otro modo no serían asequibles. No obstante, la rentabilidad de la adquisición de software estará definida únicamente por dos factores: el costo de adquisición inicial y el costo general de arrendamiento.

Ventajas: Acceso al software más reciente, Mejor control de efectivo, Actualizaciones, Horas de soporte mensuales y Sin costos iniciales

Leasing EasyGo (Con opción a compra): Es un arrendamiento del software con opción a compra luego de finalizar el contrato de arrendamiento. Si la opción de compra forma parte de su contrato de arrendamiento, tiene la opción de comprar el derecho de utilizar el Software del contrato.

Si decide optar por la compra del derecho del Software al finalizar el contrato, el precio de compra se basará en el valor residual del derecho del Software; es decir, el precio de compra que se fijó al firmar el contrato, basado en el valor previsto del derecho del Software al terminar el mismo contrato. Este precio también puede denominarse precio de compra o precio de la opción de compra.

Cuando llegue al final del contrato de leasing, podrá decidir si acepta la opción de compra disponible o simplemente decide no utilizar más el Software. Si decide utilizar la opción de compra, pagará el precio establecido de los servicios de (Levantamiento inicial, configuraciones funcionales/técnicas, pruebas unitarias/integrales, proceso de implementación, soporte pre y post productivo más los gastos adicionales que puedan incurrir en el proceso de opción de compra.

Ventajas: Acceso al software más reciente, Mejor control de efectivo, Actualizaciones, Horas de soporte mensuales y compra al final del contrato del derecho a uso del Software.

Compra directa derecho uso del Software: Comprar el Software significa comprar una licencia para utilizar EasyHR. Esta licencia le otorga el derecho de instalar y utilizar el software en su computadora o dispositivo. La licencia también puede otorgarle el derecho de hacer copias del software con fines de respaldo o instalarlo en múltiples dispositivos.

Cuando compra Software, se paga una tarifa única. Sin embargo, esto no significa que no tendra que pagar una tarifa mensual o anual por la utilización del Software. A veces, comprar el Software directamente es la mejor opción para su empresa. Esto es especialmente cierto si planea utilizar el software durante un período prolongado o si necesita realizar una compra completa debido a la licencia.

Las ventajas de comprar software

- Costos generales más bajos: Como solo necesita hacer un pago por adelantado, sus costos generales serán más bajos que si alquilara el software por la misma cantidad de tiempo. Esto es válido incluso si tiene en cuenta los gastos de formación, instalación y mantenimiento.

- Sin pagos recurrentes: Pague directamente y utilice el Software siempre. Nunca tendrá que preocuparse por los gastos mensuales o anuales.

- Derecho uso del Software (Completo): Cuando adquiere el derecho de uso del Software, se convierte en un activo para su negocio durante el tiempo que desee. Esto es mucho mejor que los pagos de arrendamiento, que se consideran un pasivo y lo vinculan a un contrato.

- Deducciones fiscales: Si la empresa está teniendo un buen año, es posible que pueda obtener una mejor deducción de impuestos comprando directamente que con el arrendamiento.

Los contras de comprar software

- Costos iniciales: Por supuesto, debe pagar una suma mayor de dinero por adelantado para utilizar el Software. Esto significa que debe tener un mayor flujo de caja para poder afrontar dichos gastos.

- Sin actualizaciones: Si no adquiere un paquete de soporte y actualizaciones, EasyHR no le permitirán actualizar a una versión más reciente, incluso si adquirió una anterior. Esto significa que debe adquirir el software que sepa que puede usar durante un largo período de tiempo sin que se vuelva obsoleto.

- Sin intercambios: Una vez que se realiza la transacción, no puede retirarse. Para la mayoría de las empresas de software, no importa si le gusta el programa o no: ya realizó su compra, no hay devolución.

- Cargos de soporte técnico: Al comprar por adelantado, tratar los problemas relacionados con el software suele ser responsabilidad de su empresa. Cualquier costo adicional de mantenimiento y soporte técnico se le facturará a usted en lugar de estar incluido en la tarifa mensual de un software alquilado.